Technika

Orwellowska wizja świata za 2 lata?

Tomasso, Sob, 2011-03-26 11:07 Kraj | Publicystyka | TechnikaInteligentny system będzie śledził każdy twój ruch, gest, każde słowo, wpis na internetowym forum. Zdobyte informacje szybko z sobą zestawi i porówna. Jakiekolwiek zachowanie odbiegające od normy zostanie zarejestrowane i przeanalizowane, a służby porządkowe odpowiednio zareagują. Już za dwa lata tak może wyglądać nasza rzeczywistość. Bo takie właśnie możliwości daje INDECT - unijny projekt za 15 mln euro, koordynowany przez krakowską Akademię Górniczo-Hutniczą.

A będzie na przykład tak: "Czerwony guzik na pulpicie zaczyna migotać i wyć jak oszalały. Porządkowy, który siedział wyciągnięty w fotelu, z przymkniętymi powiekami i rękami założonymi za głowę, teraz zrywa się na równe nogi. Monitor główny pokazuje mężczyznę w ciemnym prochowcu. Przybliża obraz. Twarz nie zdradza niczego szczególnego. Jest blada, z lekkim zarostem i zapadniętymi oczami.

Porządkowy szybko przegląda bazy danych. To 40-letni Alfred Bąk, ojciec trojga dzieci, maszynista, który kilka miesięcy temu stracił pracę. - Obiekt wchodzi do banku z zamiarem popełnienia przestępstwa - melduje porządkowy. - Może mieć przy sobie broń. Wyślijcie na miejsce wojsko. Zamykam wszystkie bramy.

Niedoszły przestępca nie ma najmniejszych szans. Nawet gdyby udało mu się wydostać z budynku, przepadnie. Komputery zdążyły namierzyć odbicie jego fal mózgowych, świadczące o niecnych zamiarach. Od tego momentu każdy jego ruch śledzą kamery rozmieszczone w całym mieście.

Porządkowy z powrotem rozsiada się w fotelu. Musi jeszcze sporządzić raport dla Miejskiej Agencji Prewencji. Kraków, ul. Starowiślna, godz. 14.52, 18 marca 2015 roku… - zaczyna".

Inteligentne mikroprocesory mają zostać zamontowane w istniejących kamerach monitoringu miejskiego i budynkach użyteczności publicznej. System potrafi rozpoznawać m.in. ludzkie twarze i tablice rejestracyjne samochodów. Naukowcy pracują nad prototypami urządzeń do śledzenia obiektów ruchomych. - Każde użycie narzędzia będzie rejestrowane - zapewnia dr Mikołaj Leszczuk. - Każda próba nadużyć zostanie wykryta. Można powiedzieć, że produkujemy noże. Jeśli zostaną użyte do przestępstwa, odcisną się na nich dane osoby, która tego dokonała.

Na podstawie zaprogramowanych wcześniej kryteriów, system będzie rozpoznawał sytuacje uznane za niebezpieczne. Automatycznie więc zareaguje, kiedy ktoś wyjmie nóż, pistolet czy kij bejsbolowy. Alarm włączy się, gdy człowiek zacznie nagle biec, przewróci się lub znajdzie się w zagrożonym miejscu. Czujność wzbudzi pakunek pozostawiony bez opieki. Mikrofony będą czułe na podniesiony ton, krzyk, dźwięk tłuczonego szkła, wystrzał, na słowa: ratunku, pomocy. Specjalne oprogramowanie ma monitorować, jakie treści pojawiają się w internecie. Po numerze IP znajdzie komputer, z którego wyszły kryminalne treści, zdjęcia.

O tym, jakie zachowania uznać za niebezpieczne, anormalne, zdecyduje użytkownik systemu - policja. Takie szerokie możliwości budzą obawy. - Może kiedyś decydenci stwierdzą, że społeczeństwa nie stać np. na ludzi otyłych, palaczy, schizofreników - zauważa Katarzyna Szymielewicz, szefowa fundacji Panoptykon. - To będą polityczne decyzje. Mając wiedzę o człowieku, można na niego wpływać.

Pracujący nad projektem naukowcy zapewniają jednak, że ma on służyć wyłącznie poprawie bezpieczeństwa. Że to jedynie udoskonalenie monitoringu, który i tak już istnieje. - Po kilku godzinach siedzenia przed monitorami, człowiek jest zmęczony, może coś ważnego przeoczyć - podkreśla prof. Andrzej Dziech. - Nagranie z monitoringu można odtworzyć, ale przestępstwo już zostało dokonane, morderstwo się odbyło. Dzięki programowi będzie mu można zapobiec.

Przeciwnicy ostrzegają, że właśnie spełnia się Orwellowska wizja świata. Że INDECT to próba stworzenia żandarma Europy, wprowadzenia totalnej inwigilacji. - Tworzymy narzędzie, a nie towarzyszy temu żadna publiczna debata - zauważa Szymielewicz. - Niezależnie od tego, czy ktoś jest przestępcą czy nie, będzie profilowany. Nie chodzi o to, że obraz pojawia się na monitorze, ale o stworzenie wrażenia, że każdy nasz ruch jest lub może być obserwowany, a zatem musimy się kontrolować - podkreśla.

- Jesteśmy naukowcami, tworzymy program - odpowiada prof. Dziech. - To jak zostanie wykorzystany, zależy od użytkownika. System będzie się pewnie rozwijał, ale będą też coraz lepsze zabezpieczenia danych osobowych. To tak jak z samochodami. Są coraz szybsze, ale pojawiły się poduszki powietrzne, ABS. Ludzie chcą bezpieczeństwa, ale i prywatności.

Katarzyna Janiszewska, "Gazeta Krakowska"

Armia USA bierze się za propagandę internetową

Narciarz Wilk, Wto, 2011-03-22 15:35 Świat | Technika  Armia Stanów Zjednoczonych będzie korzystać ze specjalnego oprogramowania ułatwiającego prowadzenie na serwisach społecznościowych, forach, blogach oraz czatach działań propagandowych i jednocześnie walkę z tzw. „wrogą propagandą”.

Armia Stanów Zjednoczonych będzie korzystać ze specjalnego oprogramowania ułatwiającego prowadzenie na serwisach społecznościowych, forach, blogach oraz czatach działań propagandowych i jednocześnie walkę z tzw. „wrogą propagandą”.

Oprogramowanie to, dostarczane przez kaliforniską firmę Ntrepid, ma pozwolić jednej osobie na korzystanie z wielu fałszywych profili naraz. Dodatkowo narzędzie ma posiadać funkcje zwiększające anonimowość osoby zarządzającej grupą profili (m.in. utrudniając dojście do faktycznego IP).

Przygotowanie aplikacji zleciła United States Central Command (Centcom), instytucja rządowa, w skład której obowiązków wchodzi m.in. nadzór nad operacjami wojsk USA na Bliskim Wschodzie i w Azji Środkowej. Sam kontrakt został wyceniony na 2,76 mln USD.

Oficjalnie działania mają być prowadzone tylko w językach arabskim, farsi, urdu oraz pasztu. Czy nie pojawią się mniej oficjalnie w wersji angielskiej to już inna sprawa.

Źródło: Dziennik Internautów

Chiny: w Czungcingu będzie czuwało 500 tys. kamer

Tomasso, Wto, 2011-03-08 20:42 Świat | Technika W 30-milionowym Czungcingu w Syczuanie w Chinach zostanie uruchomiona sieć 500 tys. kamer bezpieczeństwa, jedna z największych na świecie. Według szefa policji w Czungcingu, wyposażenie w kamery będzie kosztowało 17 mld juanów (1,85 mld euro).

W 30-milionowym Czungcingu w Syczuanie w Chinach zostanie uruchomiona sieć 500 tys. kamer bezpieczeństwa, jedna z największych na świecie. Według szefa policji w Czungcingu, wyposażenie w kamery będzie kosztowało 17 mld juanów (1,85 mld euro).

Sieć kamer bezpieczeństwa w Czungcingu będzie jeszcze większa niż zainstalowana w Urumczi, stolicy zamieszkanego głównie przez muzułmanów Sinkiangu (Region Autonomiczny Sinkiang-Ujgur) na północnym zachodzie Chin. W Urumczi po zamieszkach na tle etnicznym, do których doszło w lipcu 2009 roku, zainstalowano 40 tys. kamer. W Czungcingu kamery mają zacząć działać w 2012 roku.

Policyjna prowokacja przeciwko brytyjskim Indymediom

Czytelnik CIA, Pon, 2011-01-31 11:41 Świat | Technika W niedługim czasie po ujawnieniu czterech tajnych agentów brytyjskiej policji infiltrujących środowiska anarchistów i radykalnych ekologów w Wielkiej Brytanii ukazujący się w Brighton anarchistyczny magazyn Schnews opublikował informację o systematycznie ponawianych próbach publikacji na stronach brytyjskich Indymediów tekstów nawołujących do akcji bezpośrednich z użyciem przemocy z komputerów należących do brytyjskiej policji. Publikacje, pochodzące z bramek 202 i 303, używanych przez brytyjską policję, były blokowane przez filtry Indymediów. Policyjne posty podżegały do użycia przemocy podczas akcji bezpośrednich, co w Wielkiej Brytanii jest przestępstwem i może stanowić podstawę do zarekwirowania serwerów, na których są one umieszczone.

W niedługim czasie po ujawnieniu czterech tajnych agentów brytyjskiej policji infiltrujących środowiska anarchistów i radykalnych ekologów w Wielkiej Brytanii ukazujący się w Brighton anarchistyczny magazyn Schnews opublikował informację o systematycznie ponawianych próbach publikacji na stronach brytyjskich Indymediów tekstów nawołujących do akcji bezpośrednich z użyciem przemocy z komputerów należących do brytyjskiej policji. Publikacje, pochodzące z bramek 202 i 303, używanych przez brytyjską policję, były blokowane przez filtry Indymediów. Policyjne posty podżegały do użycia przemocy podczas akcji bezpośrednich, co w Wielkiej Brytanii jest przestępstwem i może stanowić podstawę do zarekwirowania serwerów, na których są one umieszczone.

Według informacji Schnewsa, pierwsza próba umieszczenia na Indymediach tego rodzaju materiałów przez policję miała miejsce w sierpniu 2008, i od tego czasu podobne posty były regularnie wysyłane do Indymediów aż do stycznia tego roku.

Brytyjskie Indymedia kilkakrotnie miały problemy z policją tego kraju z powodu treści publikowanych postów. Na początku 2009 roku jej funkcjonariusze zarekwirowali jeden z serwerów, na których umieszczony był post z adresem sędziego, prowadzącego sprawę przeciwko grupie obrońców praw zwierząt SHAC. Jedna osoba została wtedy zatrzymana, a serwer wraz z rzeczami osobistymi jego posiadacza nadal znajduje się w rękach policji. W roku 2005 zarekwirowano serwer bristolskich Indymediów, na którym pojawiła się informacja o ataku na transport samochodów. W obu przypadkach Indymedia nie przekazały policji numerów IP, z których zamieszczono informacje, gdyż system na jakim opiera się newswire Indymediów nie przechowuje ich w formie logów.

Egipski Alter-net

Renegade, Pon, 2011-01-31 11:31 Świat | Represje | TechnikaPo wyłączeniu egipskiego Internetu, protestujący obywatele uruchomili alternatywne środki komputerowej łączności. Egipskie władze nie wyłączyły stacjonarnej sieci telefonicznej, co wykorzystali protestujący. Sytuacja, kiedy nie ma łączności internetowej ale jest telefon, przypomina lata 80 XX wieku, a wtedy istniały już środki łączności komputerowej dostępnej "szarym obywatelom".

Według informacji przekazywanych za pośrednictwem Twittera, Egipcjanie uruchomili sieci poczty komputerowej oparte o technologię UUCP oraz oprogramowanie sieci Fidonet.

Fidonet był amatorską siecią BBS-ów - komputerów z którymi można było połączyć się za pomocą modemu i specjalnego oprogramowania dostępowego (terminala). BBS-y udostępniały pocztę elektroniczną, listy wysłane z jednego BBS-u docierały do adresata przekazywane przez cały łańcuch pośredników, kiedy w nocy (aby rachunki telefoniczne były mniejsze) BBS-y dzwoniły do siebie wymieniając listy.

Podobnie działa druga uruchomiona w Egipcie alternatywna sieć - UUCP. To dostępna w serwerowym systemie operacyjnym Unix usługa zdalnego kopiowania plików - Unix to Unix Copy Program (kopiowanie plików z Unixa do Unixa). Usługa ta została wyparta przez bezpośrednie łącza internetowe na początku lat 90 XX wieku, ale przez długi czas sieć komputerów rozmawiających przez UUCP była podstawową infrastrukturą poczty internetowej oraz sieci dyskusyjnej Usenet.

USA wzywa serwis spolecznościowy Twitter do ujawnienia danych

Tomasso, Pon, 2011-01-10 23:25 Świat | Represje | Tacy są politycy | TechnikaAmerykański sąd w stanie Virginia wezwał serwis społecznościowy Twitter do ujawnienia adresów, kontaktów, szczegółów płatności i "tweetów" osób, które - zdaniem rządu USA - są związane z przeciekiem tysięcy not dyplomatycznych, ujawnionych przez portal Wikileaks. Wśród inwigilowanych jest twórca Wikileaks Julian Assange, podejrzewany o przecieki kapral Bradley Manning oraz islandzka posłanka Brigitta Jonsdottir.

23-letniego amerykańskiego żołnierza oskarżono wcześniej o przejęcie tajnego nagrania wideo z zapisem dokonanego w 2007 roku w Bagdadzie amerykańskiego ataku śmigłowcowego, w którym zabito dwóch dziennikarzy Reutera, oraz o ściągnięcie plików z ponad 150 tys. dokumentów Departamentu Stanu USA. Amerykańscy urzędnicy wezwali też do ujawnienia danych islandzkiej posłanki Jonsdottir, która przez pewnie czas współpracowała z Wikileaks. Sąd poprosił serwis społecznościowy o ujawnienia wszystkich jej "tweetów" (krótkich wiadomości, umieszczanych w serwisie), począwszy od listopada 2009 roku.

Nowy Dowód Osobisty nie będzie zawierał danych biometrycznych

Dzikowy, Pon, 2010-12-20 04:16 Kraj | TechnikaPomimo wcześniejszych obaw Dowód Osobisty nie będzie zawierał zapisanych w chipie RFID danych biometrycznych, a jedynie podpis elektroniczny i dane osobowe, które będą nadrukowane.

Nadal jednak będzie pozwalał na dowolne lokalizowanie obywateli noszących przy sobie dowód, przy pomocy "bramek" wykrywających obecność RFID w swoim sąsiedztwie.

Na szczęście dostępne są w Internecie opisy wykonania futerału blokującego sygnał, co i tak znaczy, że większość obywateli nieświadomie będzie poddana dodatkowej formie nadzoru ze strony państwa.

Internauci dostają wezwania na policję

Czytelnik CIA, Pon, 2010-12-20 00:57 Kraj | TechnikaPonad rok temu słynna była sprawa posła Krzysztofa Brejzy (PO), który dzięki swojej nadgorliwości i braku wiedzy w dziedzinie internetu, złożył interpelację w sprawie możliwości wprowadzenia penalizacji korzystania z TOR-a. Oczywiście spotkało się to z oczywistym oburzeniem internautów. TOR to sieć anonimowa. Jednak nie powstała dla pedofili, ale to pedofile zaczęli z niej korzystać. Tak samo jak chińscy dysydenci, pracownicy policji, korporacji jak ludzie, którzy po prostu chcą się czuć bezpieczni w sieci.

Informacja o nadgorliwym pośle trafiła na portal Wykop.pl, gdzie niektórzy oburzeni użytkownicy pisali sarkastyczne komentarze nawołujące do prowokacji wobec posła (a może by mu podrzucić zdjęcia małych dzieci?). Oliwy do ognia dolała dziennikarka pewnego prawackiego szmatławca, która stwierdziła, że pedofile z TOR-a i Wykopu chcą zabić posła. A sam poseł złożył doniesienie do prokuratury.

Minął rok od tamtego czasu. Nic się nie działo, wszyscy zapomnieli o sprawie (bo przecież sam jaśnie premier chce cenzurować internet), aż tu nagle internauci zaczęli dostawać zawiadomienia o stawieniu się na policję. Sprawa się rozwija.

Programiści sprawdzają, czy w kodzie OpenBSD zostały umieszczone backdoory FBI

Yak, Sob, 2010-12-18 11:18 Świat | Technika  Założyciel open source’owego systemu operacyjnego OpenBSD, Theo de Raadt ogłosił we wtorek, że otrzymał informacje od Gregory’ego Perry, byłego współpracownika FBI, który stwierdził, że 10 lat temu FBI opłacało programistów, by wprowadzili luki bezpieczeństwa do kodu protokołu IPSEC będącego częścią systemu OpenBSD, które umożliwiały agencji podsłuchiwanie zaszyfrowanej transmisji w wirtualnych sieciach typu VPN.

Założyciel open source’owego systemu operacyjnego OpenBSD, Theo de Raadt ogłosił we wtorek, że otrzymał informacje od Gregory’ego Perry, byłego współpracownika FBI, który stwierdził, że 10 lat temu FBI opłacało programistów, by wprowadzili luki bezpieczeństwa do kodu protokołu IPSEC będącego częścią systemu OpenBSD, które umożliwiały agencji podsłuchiwanie zaszyfrowanej transmisji w wirtualnych sieciach typu VPN.

Gregory Perry jest obecnie prezesem firmy informatycznej GoVirtual i twierdzi, że jego umowa o zachowaniu poufnych informacji z FBI niedawno wygasła. Według Perry’ego, agencja badawczo-rozwojowa Departamentu Obrony USA, DARPA, postanowiła wycofać finansowanie projektu OpenBSD właśnie ze względu na obecność celowo wprowadzonych luk w systemie.

Theo de Raadt upublicznił oskarżenia, by zachęcić programistów do przeprowadzenia niezależnego audytu bezpieczeństwa kodu, by stwierdzić, czy tzw. "backdoory" rzeczywiście są w nim obecne.

Wikileaks ujawni poufne dane nt. instytucji finansowych

Tomasso, Sob, 2010-12-18 10:31 Świat | Gospodarka | Represje | TechnikaAssange poinformował, że zamierza opublikować dokumenty dotyczące instytucji finansowych. - Nasza normalna działalność polega na publikowaniu m.in. informacji o bankach". W zeszłym miesiącu Assange zapowiedział ujawnienie informacji o jednym z "dużych banków amerykańskich", które mogą spowodować "upadek jednego albo dwóch banków".

Strona internetowa Huffington Post przypomniała wówczas wywiad Assange'a z października 2009 r., w którym twierdził on, że ma "5 gigabajtów danych z Bank of America, z dysku jednego z jego dyrektorów".

Bank of America to kolejna instytucja, która postanowiła nie przyjmować przelewów dla Wikileaks. Julian Assange oświadczył, że Wikileaks był celem ataków przeprowadzonych przez kilka banków. "Bank of America przyłącza się do działań ogłoszonych wcześniej przez MasterCard, PayPal, Visa Europe oraz inne firmy i nie będzie przeprowadzać żadnych transakcji, co do których mamy podstawy przypuszczać, że są przeznaczone dla Wikileaks" - napisał bank w oświadczeniu.

Paypal odblokowuje fundusze Wikileaks

Czytelnik CIA, Pią, 2010-12-10 16:52 Świat | Protesty | TechnikaPaypal to nie jedyna strona, która jest atakowana przez anonimowych “hackerów”. Problem mają też takie firmy jak MasterCarda i Visa, które także stały się celem ataków społeczności 4chana ze względu na blokowanie konto Wikileaks.

Jak podaje Chip.pl:

“4chanowcom sprzeciwił się Facebook, usuwając Stronę Operation Payback, co jednak na wiele się nie zdało – Anoni opierali swoje działania na /b/ (4chanowe forum) i Twitterze. Ten ostatni również zaczął pospiesznie blokować wpisy Anonimowych, co oczywiście spotkało się z odwetem ostrzegawczym (Twitter przestał działać przez chwilę, a po tym, jak „wstał”, obie strony zaprzestały dalszych zaczepek, a Twitter… przeprosił!).”

4chan o sobie i swojej walce:

- Jesteśmy zwiastunem maszerujące ruchu oporu. Mamy dość dezinformacji, mamy dość korupcji. Mamy dość wojen prowadzonych z bezpiecznej odległości i tajemnic. Wolność to zaciskająca się pętla dla tego status quo.

Specjaliści twierdzą, że jest to jeden z największych konfliktów w internecie. A to dopiero początek wojny.. /am/

Na podstawie Chip.pl

* DDoS (ang. Distributed Denial of Service) – atak na system komputerowy lub usługę sieciową w celu uniemożliwienia działania poprzez zajęcie wszystkich wolnych zasobów, przeprowadzany równocześnie z wielu komputerów (np. zombie).

Czy hakerska grupa Anonymous (operacja Payback) zmienia strategię?

Mahesz, Pią, 2010-12-10 14:36 Świat | Protesty | Represje | TechnikaCzy hakerska grupa Anonymous (znana z operacji Payback)zmienia strategię?

W wywiadzie opublikowanym wcześniej w portalu Russia Today do ataków na witryny internetowe instytucji finansowych, które „zdradziły” Wikileaks (np. Visa, MasterCard i Pay Pal) przyznała się grupa Anonymous (programowo działająca w obronie przed agresywną polityką stowarzyszenia RIAA), deklarując, że będzie prowadzić walkę o rehabilitację i pomszczenie Wikileaks ("We will fight for the vindication of Wikileaks").

Wideo: WikiLeaks. Keep on leaking

XaViER, Czw, 2010-12-09 17:53 Blog | Represje | TechnikaW Internecie pojawiają się różne formy wsparcia WikiLeaks. Tym razem w formie teledysku.

Zemsta za atak na Wikileaks

XaViER, Wto, 2010-12-07 17:31 Świat | Protesty | Technika Społeczność znanego forum 4Chan przeprowadza właśnie atak DDOS na strony instytucji wykorzystywanych w celu represjonowania i blokowania strony oraz zasobów WikiLeaks.

Społeczność znanego forum 4Chan przeprowadza właśnie atak DDOS na strony instytucji wykorzystywanych w celu represjonowania i blokowania strony oraz zasobów WikiLeaks.

Atakujący spowodowali już unieruchomienie strony banku PostFinance, który ostatnio zablokował konto Assange'a. Dzisiaj podobny atak przeprowadzany jest na PayPal, który zablokował konto WikiLeaks.

Więcej o Operation: Payback tutaj . Serwis akcji padł po ataku, dajemy mirror w celach informacyjnych.

Przypomnijmy, że społeczność 4Chan przeprowadziła już w swojej historii kilka udanych podobnych akcji, m.in. przeprowadzono blokady strony organizacji zarządzających prawami autorskimi takimi jak RIAA. Słynny był także przypadek zhakowania konta, Sarah Palin, prawicowej kandydatki na wice-prezydentkę USA z ramienia Partii Republikańskiej, przez użytkownika 4Chan. Zrzut ekranu ze skrzynki pocztowej Palin został wówczas również umieszczony na WikiLeaks.

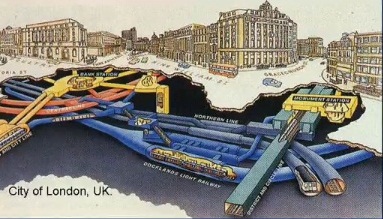

Foodtubes: Fizyczny internet przyszłości

Yak, Pią, 2010-12-03 20:48 Świat | Technika Grupa naukowców, w skład której wchodzą profesorowie fizyki z Oksfordu i specjaliści od logistyki, proponuje utworzenie systemu podziemnych tuneli, który mógłby przenosić żywność i inne dobra niezależnie od warunków pogodowych, przy dużo niższych kosztach. Proponowany system nazwali „Foodtubes”

Grupa naukowców, w skład której wchodzą profesorowie fizyki z Oksfordu i specjaliści od logistyki, proponuje utworzenie systemu podziemnych tuneli, który mógłby przenosić żywność i inne dobra niezależnie od warunków pogodowych, przy dużo niższych kosztach. Proponowany system nazwali „Foodtubes”

System miałby opierać się na metalowych kapsułach długich na 2 metry, które kursowałyby w podziemnych tunelach złożonych z rur wykonanych z polietylenu. Pojemniki mogłyby poruszać się z prędkością do 96 km na godzinę. Napędem byłyby linearne silniki indukcyjne generujące pole magnetyczne, które sterowane byłyby przez specjalne oprogramowanie.

W założeniu, projekt miałby otwartą architekturę i równie dobrze mógłby być wykorzystywany zamiast ciężarówek przez wielkie międzynarodowe sieci supermarketów, jak i przez gminy w małych miasteczkach.